Cybersecurity

How To Secure Websites From The Sneakiest Cyber Attacks?

How To Secure Websites From Cyber Attacks?, Cyberattacks have been rapidly on the rise To keep secure, use a VPN to hide your IP data.

Advancements in technology have brought about a rapid wave of change over the world, instilling a liberating amount of ease and leisure in our lives. However, with its dark side comes to the horrors of being vulnerable online.

Cyberattacks have been rapidly on the rise coming forward at an alarming speed and wreaking havoc in the world. As per surveys carried out by the government of the UK, the amount of cyber-attacks and data breaches faced by companies and organizations remains high.

There is no saying to the fact that facing a cyber-attack is terrible for business. However, how bad is a different story to tell? At times these cyberattacks can burn a company to ashes, and if not, there remains a stain on its reputation.

Primarily if your organization’s work revolves around data storage, it is better to stay protected against threat actors entirely. To stay secure use a VPN as it not only hides your IP address but also encrypts your internet traffic.

Now protection from menial attacks such as malware or small hack attacks is an old story and, by far, thankfully, universal awareness, which is why most companies are at least smart enough to stay protected against them.

However, as smart cybercriminals have now become, there are quite a several sneaky cyber attacks you can become a victim of. This article, therefore, provides the readers with working on some frequent and sneakiest attacks and their possible preventions.

Table of Contents

1. Buffer Overflow

Depicting by its very name, the Buffer Overflow attack works with hackers bombarding the server with extended input schemes, strategically designed to overwhelm the server.

After withstanding these bombardments for quite some time, the server memory overflows, and inadvertently the system crashes. With that, hackers meticulously put their codes into the system, which results in a compromised server.

Precaution:

The best precaution against these attacks is to go for using code languages that do not go through specific checks while extenuating overflow attacks. Some common examples are Python, Java, or Dot NET. These languages do not allow overflowing attacks in the first place.

However, if changing the language of your website is a hard task to execute, then the loophole is to opt for more secure functions in contrast to strcopy or strcat. Primarily as they allow buffer flows by writing on the way past a buffer’s limit. A much more securer version that can be used is stern, which writes past buffer limits.

2. Cross-Site Request Forgery

These attacks usually occur when a customer makes an online account with an insecure password or does not log out of the account properly.

It goes on with a hacker posing to be a logged-in customer over a site. He then proceeds to carry out unwanted actions through this facade giving him the liberty to act like a real customer.

With this act in place, the hacker gets access to such information that would allow him to submit requests through an account.

These attacks usually result in the transfer of sensitive information, with the worst-case scenario being a hacked bank account. In this case, the hacker gets away with a fund transfer.

These CSRF attacks are known as being sneaky because the hacker is careful to bring about only slight changes within a code. These changes are easy to look by and hard to notice until close examination.

Precaution:

Admittedly these attacks in the way are the responsibility of an organization. However, as a means of valuing the integrity of their customers, organizations can take some precautionary steps against them.

First off, businesses can have a specific password requirement, such as only allowing passwords that come with a combination of letters, symbols, and numbers. This could inadvertently ensure that customers keep strong passwords.

Next, they could also offer customers personalized security options such as two-factor authentication or ReCAPTCHA. Additionally, coercing customers to change passwords regularly can be fruitful too.

3. Backdoor Trojan and Shell Attacks

Probably amongst one of the most dangerous attacks, backdoor attacks, as depicted by their name, allow hacker access within a server in various roundabout ways allowing hackers to exploit every data available.

Hackers usually carry out these attacks through a shortcode or a file, generally termed a Trojan or shell, which are challenging to remove primarily as these trojans or shells are often concealed through code obfuscation or encryption, making them hard to discover in the first place.

Even most detention software fails at finding them, and hackers thoroughly exploit this vulnerability by launching multiple attacks on a server.

Precaution:

While dealing with simply any cyber attack, it is better to be secure against them. In cases of backdoor attacks, the best escape plan is to put in backdoor protection, which would filter out malicious shells or Trojan requests.

However, in case your primary precaution fails, it is better to have an updated backup of your database available. Primarily as these attacks usually attack a site’s underlying theme all the time hiding behind a 404 error message.

Now, as getting rid of these attacks involves detecting and deleting compromised files. Therefore backups are necessary.

4. Zero-Day Exploit Attacks

Cyberattacks continue to evolve with each passing day, and if your site’s security system does not change at the same pace, it means an open invitation to malware and hack attacks.

With time, even the most high-end security becomes vulnerable due to cracks that need timely patching. If not, these cracks become the main gateway for hackers to enter and exploit servers.

Some hackers may even design codes specifically to exploit these “cracks” in a system, with their success commonly referred to as zero-day attacks.

Generally, these attacks are frequent with custom-made sites that companies develop themselves rather than those based on hosting services.

Primarily as flaws within these relatively new sites are hardly noticeable and by the developers notice and patch those flaws, hackers have beaten them to exploit them. Therefore such attacks are termed zero-day attacks.

While carrying out these attacks, hackers usually take advantage of human errors and execute typical phishing schemes on them, such as sending malicious emails or attachments.

Unaware employees end up downloading malicious files or opening suspicious-looking emails, which results in malware and hacker infiltration.

Prevention:

Prevention of these attacks can go around in various ways, starting with having an updated security system. Additionally, developers should also regularly carry out scams for vulnerabilities through different scanning software and malware signature checkers.

Additionally, as within these attacks, hackers take advantage of human errors; educating staff regarding frequent cyber attacks is also a step worth taking.

5. Conclusion

Cyberattacks are darker and, unfortunately, an integral part of being online. And as these attacks are an ongoing event, there is no assuming that your website is ever “completely safe” from them.

As these attacks continue to grow, the best defense is always to keep enhancing security systems and to stay prepared for the worst.

Blockchain

Perché Dobbiamo Utilizzare Un’Applicazione Antivirus Su Android?

Perché Dobbiamo Utilizzare Un’applicazione Antivirus Su Android? Rischi diversi, Vantaggi dell’utilizzo di applicazioni antivirus su Android

Una soluzione altrettanto fondamentale per garantire che il tuo dispositivo non venga infettato da questi programmi software malevoli (virus, trojan, adware, spyware) è il programma antivirus. Di conseguenza, il codice rileva e respinge anche l’app che può essere sviluppata in modo inefficiente dagli hacker. L’altra virtù è che può anche aiutare la tua macchina a essere sotto tiro e prevenire altri attacchi informatici da attacchi di phishing.

1. Rischi diversi

Android, essendo il sistema operativo mobile più utilizzato a livello globale, è diventato un obiettivo primario per i criminali informatici. Dal malware e ransomware agli attacchi di phishing e al furto di identità, le minacce sono diverse e in continua evoluzione. A differenza dei computer tradizionali, i dispositivi mobili spesso non dispongono delle solide misure di sicurezza inerenti ai sistemi operativi desktop, rendendoli suscettibili di sfruttamento.

a. Minaccia malware

Il malware, abbreviazione di software dannoso, comprende un ampio spettro di minacce progettate per infiltrarsi, interrompere o danneggiare un dispositivo o una rete. Nel regno di Android, i malware possono mascherarsi da applicazioni legittime, nascondersi negli app store o mascherarsi da download innocui dal web. Una volta installato, il malware può provocare danni rubando informazioni sensibili, spiando le attività degli utenti o addirittura rendendo il dispositivo inutilizzabile.

b. Insidie del phishing

Gli attacchi di phishing, un’altra minaccia diffusa, mirano a indurre gli utenti a divulgare informazioni personali come password, numeri di carta di credito o credenziali di accesso. Questi attacchi spesso utilizzano tattiche di ingegneria sociale, sfruttando siti Web, e-mail o messaggi falsi per ingannare le vittime ignare. Con la comodità di accedere alla posta elettronica e navigare sul Web sui nostri dispositivi Android, il rischio di cadere preda di truffe di phishing diventa sempre presente.

2. Vantaggi dell’utilizzo di applicazioni antivirus su Android

a. Il ruolo delle applicazioni antivirus

Le applicazione antivirus gratuita per Android si rivelano indispensabili guardiani della nostra sicurezza digitale di fronte a queste minacce incombenti. Queste soluzioni software sono progettate specificamente per rilevare, prevenire ed eliminare programmi dannosi, rafforzando così le difese dei nostri dispositivi Android.

b. Protezione in tempo reale

Le applicazioni antivirus utilizzano algoritmi sofisticati e analisi euristiche per identificare e neutralizzare proattivamente le minacce in tempo reale. Monitorando continuamente le attività del dispositivo e i flussi di dati in entrata, questi strumenti fungono da sentinelle vigili, intercettando il malware prima che possa infiltrarsi nel sistema.

c. Scansione completa

Una delle funzioni principali delle applicazioni antivirus è l’esecuzione di scansioni complete della memoria, delle applicazioni e dei file del dispositivo. Attraverso tecniche di scansione approfondita, questi strumenti ispezionano meticolosamente ogni angolo del dispositivo, eliminando ogni traccia di malware o attività sospette. Eseguendo scansioni regolari, gli utenti possono garantire che i loro dispositivi Android rimangano liberi da minacce nascoste.

d. protezione della rete

In un’era in cui la navigazione sul Web è diventata parte integrante della nostra vita quotidiana, le applicazioni antivirus estendono il loro ombrello protettivo per comprendere le attività online. Integrando funzionalità di protezione Web, questi strumenti possono rilevare e bloccare siti Web dannosi, tentativi di phishing e altre minacce online in tempo reale. Che si tratti di fare acquisti, operazioni bancarie o semplicemente navigare sul Web alla ricerca di informazioni, gli utenti possono navigare nel panorama digitale con sicurezza, sapendo che la loro applicazione antivirus è al loro fianco.

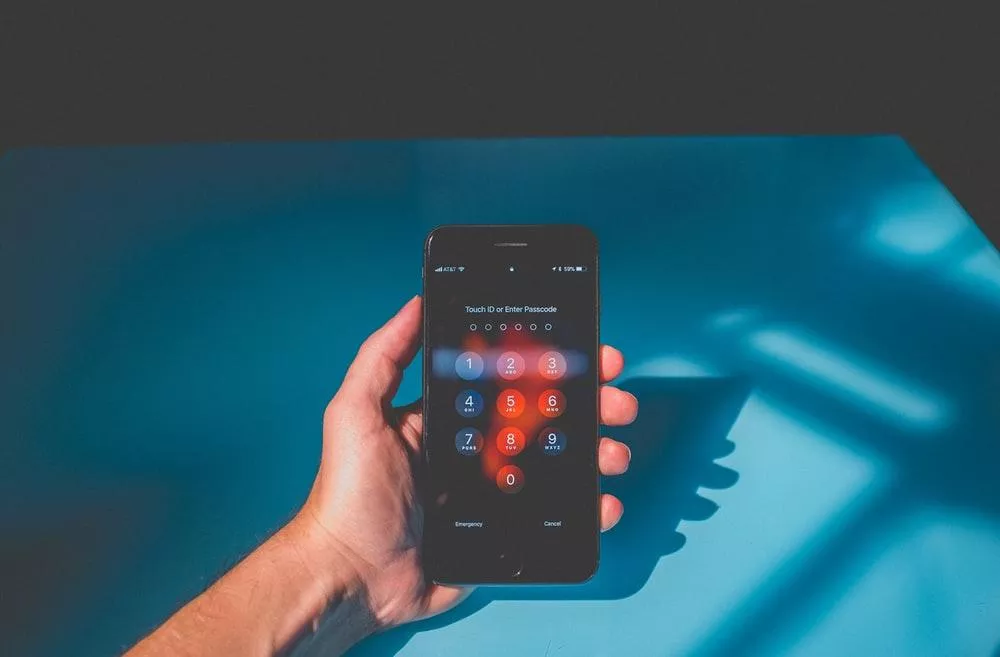

e. Misure antifurto

Oltre a combattere malware e minacce online, molte applicazioni antivirus offrono funzionalità aggiuntive come funzionalità antifurto e generatore di password sicuro. In caso di smarrimento o furto del dispositivo, questi strumenti consentono agli utenti di localizzare, bloccare o cancellare da remoto il proprio dispositivo Android, proteggendo i dati sensibili dalla caduta nelle mani sbagliate. Grazie alla possibilità di tracciare la posizione del dispositivo o attivare un allarme da remoto, gli utenti possono mitigare le potenziali conseguenze del furto o dello smarrimento del dispositivo.

f. Reputazione e affidabilità

Quando si valutano le applicazioni antivirus, è essenziale considerare la reputazione e il track record dello sviluppatore del software. Scegli marchi affermati con una comprovata storia nella fornitura di soluzioni di sicurezza affidabili e aggiornamenti tempestivi. Leggere recensioni e testimonianze di altri utenti può fornire preziose informazioni sull’efficacia e sulle prestazioni dell’applicazione antivirus.

g. Impatto sulle prestazioni

Sebbene le applicazioni antivirus svolgano un ruolo cruciale nella protezione del tuo dispositivo Android, non dovrebbero andare a scapito delle prestazioni o della durata della batteria. Scegli soluzioni leggere e ottimizzate che riducono al minimo il consumo di risorse e funzionano perfettamente in background. Evita applicazioni eccessive che consumano le risorse di sistema o causano rallentamenti, poiché possono compromettere l’esperienza dell’utente.

Conclusione

Le applicazioni antivirus fungono da guardiani indispensabili, proteggendo la nostra oasi digitale da malware, attacchi di phishing e altre attività nefaste. Protezione Web e misure antifurto: questi strumenti consentono agli utenti di navigare nel panorama digitale con sicurezza e tranquillità. Mentre abbracciamo le infinite possibilità offerte dai nostri dispositivi Android, non dimentichiamoci di rafforzare le loro difese con l’armatura della protezione antivirus.

Instagram3 years ago

Instagram3 years agoBuy IG likes and buy organic Instagram followers: where to buy them and how?

Instagram3 years ago

Instagram3 years ago100% Genuine Instagram Followers & Likes with Guaranteed Tool

Business5 years ago

Business5 years ago7 Must Have Digital Marketing Tools For Your Small Businesses

Instagram4 years ago

Instagram4 years agoInstagram Followers And Likes – Online Social Media Platform