Internet

How Remote Online Notarization Helps Prevent Fraud?

Remote online notarization allows the parties involved in a transaction to put a signature to the document without meeting one-on-one with the notary.

Technology has made the world a global village. It has also led to high anonymity and interconnection that require a system that reinforces accountability, integrity, honesty, and trust. That also goes for business transactions that require verification of the parties’ identity in a deal.

A notary of a third party confirms the identity of a signer, indicated by the notary’s “Seal of Approval.” This seal is a sign that the transaction took place in the concert of a witness [the notary], and the signer was fully aware of the contents in the documents and signed it willingly.

Table of Contents

1. The Role of Technology in Digital Notary

Fraudsters and unscrupulous traders have continued to fashion various ways of forging signatures and critical forms of identifications. Their methods are so advanced that the traditional, paper-based notarization cannot pick up fraud.

The introduction of technological tools in the notarial act has eliminated fraud as they offer a more reliable means of authentication. There are several modern ways of online notarization, including credential analysis, knowledge-based authentication, and e-signatures.

At the helm of it, all are remote notarization platforms that provide notaries with the necessary tools that ensure they carry out their traditional role efficiently, at an age when their industry is operated technologically.

2. Understanding Remote Online Notarization (RON)

People seek notary services from their local financial institutions, title companies, and small business services. Unfortunately, most of these may not provide the critical services required, making it challenging to find a notary suitable to your needs.

Remote online notarization allows the parties involved in a transaction to put a signature to the document without meeting one-on-one with the notary. Therefore, the signer will have to put an e-signature to it. S/he will then appear before a chosen electrical notary board virtually via video conferencing.

Remote online notarization is often confused with electronic notarization. Usually, the latter requires the notary to bring along their laptop for the signer to sign the document electronically. The distinction between the two is that RON requires no physical signing meeting, while electronic notarization requires a face-to-face meeting.

3. How Remote Online Notarization Can Prevent Fraud

a. Credential Analysis

Before introducing IDs, identity verification could only be done by a third-party who knew the signer well or the notary itself. While IDs brought an improved means of verifying a person’s identity, people mastered the art of forging them. Today, people have gone to the extent of using another individual’s ID to generate title deed documents and signatures. The need for a bolstered authentication system led to the use of notary technological tools.

Before signing any transaction documents, the signer will have to take a photo of their identity card’s front and backside using their smartphone or laptop camera. Once they submit the picture, their details are analyzed by software to authenticate their identity.

b. Knowledge-Based Authentication

Following the successful scanning of a signer’s ID card, the next process involves knowledge-based authentication. This tests their knowledge of specific personal details like date of birth, name, and the last four digits of their US social security number.

Knowledge-based authentication works under the principle that it is virtually impossible to steal an individual’s knowledge or past experiences. Notaries use two types of KBA:

- Static KBA

- Dynamic KBA

Most online users are familiar with static KBA questions, which require them to answer based on their past personal experiences. For instance: What’s the name of your pet? Which neighborhood did you grow up in?

The only downside with static KBA is that people share their personal stories and experiences on Facebook and Gmail, which exposes their data to hackers. That makes you vulnerable to online fraud.

Dynamic KBA is a more secure authentication technique, and that’s what most reputable notaries use. With dynamic notaries, the questions to be answered are compiled from different third-party databases containing public information to offer queries with a range of possible answers.

For example, instead of asking you which street you grew on, Dynamic KBA will ask: “Which one among these streets were you not brought up on? When faced with such a question, a hacker will be quite puzzled to choose the correct answer because the available choices can all be right.

c. A Trustworthy Security Infrastructure

Security and privacy are one of the two things that businesses and individuals hold in high regard. Both need assurance that their critical data is secured from malicious online practices. According to surveillance by the Identity Theft Resource Center, there was a total of 1,579 data breaches in 2017, including 14.2 million credit card theft and 158 million social security number breaches.

The only problem is that no matter how diligently you vet the people or agencies with access to your personal information, it becomes challenging to limit who can access the information. Most companies are left with no other choice but to rely on third-party contractors who use their personally identifiable information (PII) to bolster the notary platform’s efficiency.

It would be best to partner with a vendor committed to offering information security to their clients and clients’ customers. Companies that adhere to SOC2 policies make a name for themselves as reputable brands as secure businesses with robust engineering processes to safeguard critical personal data. It’s what most globally-renowned software companies use.

d. Notary Videos for Enhanced Safety

Most people only focus on the fact that notaries are there to ensure that the signer acted on their free will. What most people don’t consider are the conditions under which the notary out their Seal of Approval.

The advantage of remote online notarization is that the system relies on video-audio communications that allow the parties to communicate from different, secure locations. That said, the notary has the best conditions to act on the matter independently, without any external influence or pressure.

Usually, the transactions are recorded on video for quality and legal purposes. That ensures consistency in the standard notarial procedures while protecting the signer and the notary from fraud.

In this digital era, hackers are always on the prowl for vulnerable individuals and companies by phishing their critical and personal data. Notary public industry [including real estate, title, and banking] is one of the most affected by cybercrime. While electronic notaries haven’t prevented fraud, remote online notarization has secured any loopholes that may provide hackers with the chance to steal someone else’s identity.

Blockchain

Perché Dobbiamo Utilizzare Un’Applicazione Antivirus Su Android?

Perché Dobbiamo Utilizzare Un’applicazione Antivirus Su Android? Rischi diversi, Vantaggi dell’utilizzo di applicazioni antivirus su Android

Una soluzione altrettanto fondamentale per garantire che il tuo dispositivo non venga infettato da questi programmi software malevoli (virus, trojan, adware, spyware) è il programma antivirus. Di conseguenza, il codice rileva e respinge anche l’app che può essere sviluppata in modo inefficiente dagli hacker. L’altra virtù è che può anche aiutare la tua macchina a essere sotto tiro e prevenire altri attacchi informatici da attacchi di phishing.

1. Rischi diversi

Android, essendo il sistema operativo mobile più utilizzato a livello globale, è diventato un obiettivo primario per i criminali informatici. Dal malware e ransomware agli attacchi di phishing e al furto di identità, le minacce sono diverse e in continua evoluzione. A differenza dei computer tradizionali, i dispositivi mobili spesso non dispongono delle solide misure di sicurezza inerenti ai sistemi operativi desktop, rendendoli suscettibili di sfruttamento.

a. Minaccia malware

Il malware, abbreviazione di software dannoso, comprende un ampio spettro di minacce progettate per infiltrarsi, interrompere o danneggiare un dispositivo o una rete. Nel regno di Android, i malware possono mascherarsi da applicazioni legittime, nascondersi negli app store o mascherarsi da download innocui dal web. Una volta installato, il malware può provocare danni rubando informazioni sensibili, spiando le attività degli utenti o addirittura rendendo il dispositivo inutilizzabile.

b. Insidie del phishing

Gli attacchi di phishing, un’altra minaccia diffusa, mirano a indurre gli utenti a divulgare informazioni personali come password, numeri di carta di credito o credenziali di accesso. Questi attacchi spesso utilizzano tattiche di ingegneria sociale, sfruttando siti Web, e-mail o messaggi falsi per ingannare le vittime ignare. Con la comodità di accedere alla posta elettronica e navigare sul Web sui nostri dispositivi Android, il rischio di cadere preda di truffe di phishing diventa sempre presente.

2. Vantaggi dell’utilizzo di applicazioni antivirus su Android

a. Il ruolo delle applicazioni antivirus

Le applicazione antivirus gratuita per Android si rivelano indispensabili guardiani della nostra sicurezza digitale di fronte a queste minacce incombenti. Queste soluzioni software sono progettate specificamente per rilevare, prevenire ed eliminare programmi dannosi, rafforzando così le difese dei nostri dispositivi Android.

b. Protezione in tempo reale

Le applicazioni antivirus utilizzano algoritmi sofisticati e analisi euristiche per identificare e neutralizzare proattivamente le minacce in tempo reale. Monitorando continuamente le attività del dispositivo e i flussi di dati in entrata, questi strumenti fungono da sentinelle vigili, intercettando il malware prima che possa infiltrarsi nel sistema.

c. Scansione completa

Una delle funzioni principali delle applicazioni antivirus è l’esecuzione di scansioni complete della memoria, delle applicazioni e dei file del dispositivo. Attraverso tecniche di scansione approfondita, questi strumenti ispezionano meticolosamente ogni angolo del dispositivo, eliminando ogni traccia di malware o attività sospette. Eseguendo scansioni regolari, gli utenti possono garantire che i loro dispositivi Android rimangano liberi da minacce nascoste.

d. protezione della rete

In un’era in cui la navigazione sul Web è diventata parte integrante della nostra vita quotidiana, le applicazioni antivirus estendono il loro ombrello protettivo per comprendere le attività online. Integrando funzionalità di protezione Web, questi strumenti possono rilevare e bloccare siti Web dannosi, tentativi di phishing e altre minacce online in tempo reale. Che si tratti di fare acquisti, operazioni bancarie o semplicemente navigare sul Web alla ricerca di informazioni, gli utenti possono navigare nel panorama digitale con sicurezza, sapendo che la loro applicazione antivirus è al loro fianco.

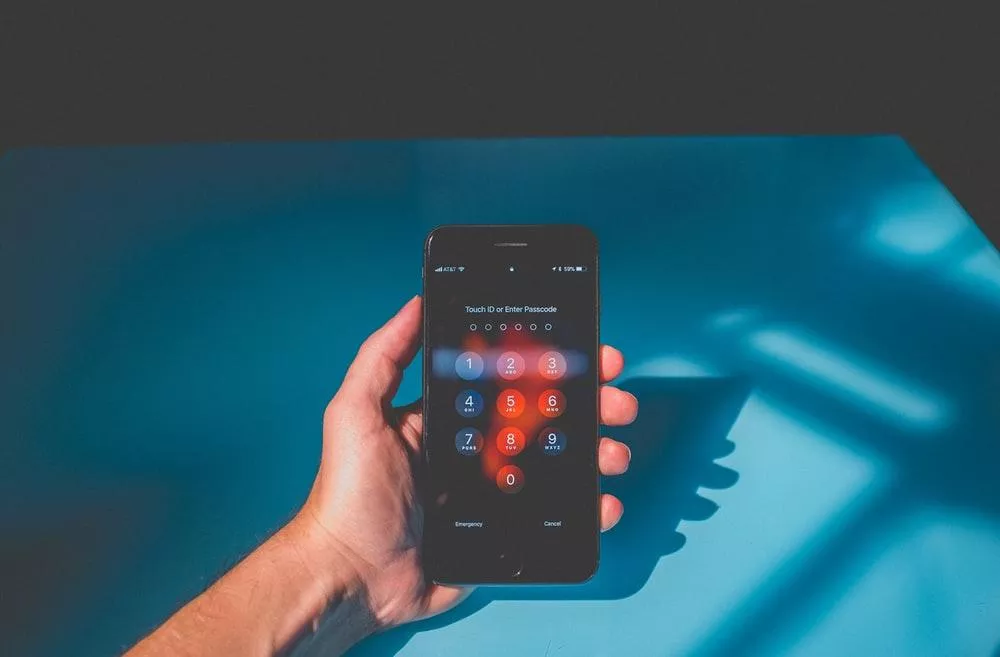

e. Misure antifurto

Oltre a combattere malware e minacce online, molte applicazioni antivirus offrono funzionalità aggiuntive come funzionalità antifurto e generatore di password sicuro. In caso di smarrimento o furto del dispositivo, questi strumenti consentono agli utenti di localizzare, bloccare o cancellare da remoto il proprio dispositivo Android, proteggendo i dati sensibili dalla caduta nelle mani sbagliate. Grazie alla possibilità di tracciare la posizione del dispositivo o attivare un allarme da remoto, gli utenti possono mitigare le potenziali conseguenze del furto o dello smarrimento del dispositivo.

f. Reputazione e affidabilità

Quando si valutano le applicazioni antivirus, è essenziale considerare la reputazione e il track record dello sviluppatore del software. Scegli marchi affermati con una comprovata storia nella fornitura di soluzioni di sicurezza affidabili e aggiornamenti tempestivi. Leggere recensioni e testimonianze di altri utenti può fornire preziose informazioni sull’efficacia e sulle prestazioni dell’applicazione antivirus.

g. Impatto sulle prestazioni

Sebbene le applicazioni antivirus svolgano un ruolo cruciale nella protezione del tuo dispositivo Android, non dovrebbero andare a scapito delle prestazioni o della durata della batteria. Scegli soluzioni leggere e ottimizzate che riducono al minimo il consumo di risorse e funzionano perfettamente in background. Evita applicazioni eccessive che consumano le risorse di sistema o causano rallentamenti, poiché possono compromettere l’esperienza dell’utente.

Conclusione

Le applicazioni antivirus fungono da guardiani indispensabili, proteggendo la nostra oasi digitale da malware, attacchi di phishing e altre attività nefaste. Protezione Web e misure antifurto: questi strumenti consentono agli utenti di navigare nel panorama digitale con sicurezza e tranquillità. Mentre abbracciamo le infinite possibilità offerte dai nostri dispositivi Android, non dimentichiamoci di rafforzare le loro difese con l’armatura della protezione antivirus.

Instagram3 years ago

Instagram3 years agoBuy IG likes and buy organic Instagram followers: where to buy them and how?

Instagram3 years ago

Instagram3 years ago100% Genuine Instagram Followers & Likes with Guaranteed Tool

Business4 years ago

Business4 years ago7 Must Have Digital Marketing Tools For Your Small Businesses

Instagram3 years ago

Instagram3 years agoInstagram Followers And Likes – Online Social Media Platform