Cybersecurity

How To Protect Sensitive Data When You Outsourcing

Companies of any scale have been leveraging this practice, trying to cut development costs and access the rich talent pool. However, despite offering significant benefits, IT outsourcing often causes serious data security concerns.

According to Statista, by the end of 2021, the total value of IT outsourcing services will exceed $413.72 billion compared to $395.57 billion in 2019.

Companies of any scale have been leveraging this practice, trying to cut development costs and access the rich talent pool. However, despite offering significant benefits, IT outsourcing often causes serious data security concerns. According to the statistics, about 65% of companies that have used this solution have faced an information breach.

But how to keep data secure while taking full advantage of outsourcing services? This article has gathered guidelines that will let you protect company data and enjoy collaboration with an outsourcing software development company.

Table of Contents

1. Ensure In-House Security

When it comes to outsourcing custom software services, first, make sure that you have a robust in-house data security policy. Here are some important tips to follow:

- Distinguish between sensitive and common data using data classification.

- Use different ways to protect digital content, such as encryption, digital rights management (DRM), tokenization, etc.

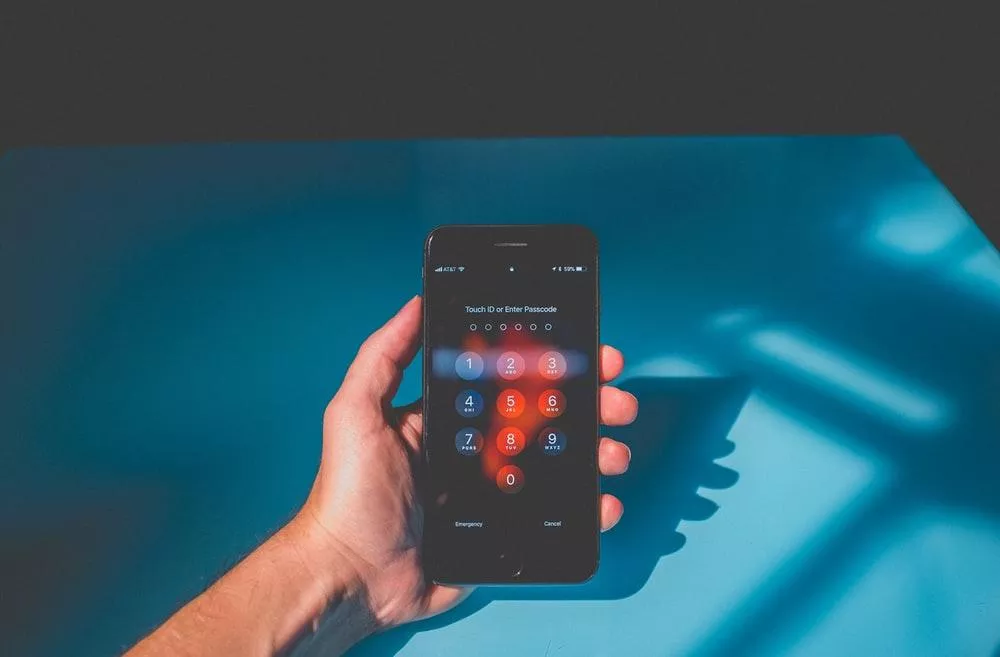

- Establish strict access control using passwords, PINs, etc.

- Educate your employees not only to use strong credentials but also to change them regularly.

- Guide your employees on how to handle and protect the company’s sensitive data.

- Build a strict Internet usage policy. Internet access in the company should be restricted to business needs only since personal web usage significantly increases the risks of malicious access to valuable information.

2. Choose the Right Outsourcing Vendor

Following the establishment of an internal security policy, the next step is selecting the outsourcing company to meet your security requirements. When choosing among various vendors, opt for the one that:

- Provides strict security policy.

- Has a good reputation in keeping customers’ sensitive data protected.

- Educates its employees about the importance of sensitive data protection and signs non-disclosure agreements (NDA) with them.

- Considers customer data protection as a core company value.

To understand if vendors meet the following criteria, investigate their data protection measures. It’s reasonable to ask outsourcing companies to define their strategies to store and process valuable information, data and database protection approaches, and practices implemented for vulnerabilities management. What is more, ensure that your potential vendor employs optimal cybersecurity technologies to provide an added level of data protection.

A trustworthy outsourcing company guarantees data security on three basic levels:

- The physical level ensures that a third-party vendor can protect your data from physical actions and events such as natural disasters, fires, thefts, etc.

- The technological level includes various hardware and software tools used to protect data from cyber threats. These solutions encompass email filters, antiviral software, DLP software, etc.

- The administrative level provides a smooth and efficient security policy. It handles PoLP, Internet use, data protection, NDA agreements, and other issues to prevent sensitive data breaches.

3. Use Principle of the Least Privilege (PoLP)

The principle of the least privilege implies that a user, an application, a program, or a process should have only the minimum of the rights necessary to fulfil their functions. Not only does it reduce the risks of a cyberattack, but it also prevents the spread of malware since it’s impossible to elevate privileges to increase access to a company’s critical systems and sensitive data.

PoLP has to be an integral component of the IT outsourcing policy. When granting privileges to your outsourcing vendor, make sure they have only the necessary amount of access to the company’s valuable assets and continuously review the given rights.

4. Conduct Regular Security Audits

Make sure your company conducts regular application, database, and network security monitoring. This way, you will reduce potential security issues, identify and address vulnerabilities as soon as possible. Moreover, it’s a valuable practice to determine whether your outsourcing vendor still maintains data security controls and follows the established outsourcing rules and regulations.

5. Keep Reviewing Your Data Security Measures With Vendors

When cooperating with a third-party vendor, you should never lose control. Even if you have long-term and productive relationships, it’s important to check if your outsourcing partner continues to meet security standards. Here are some aspects to pay attention to:

- Make sure that the vendor deactivates unused user accounts. Otherwise, such accounts can be compromised and used with malicious intentions.

- Find out if your outsourcing partner monitors outbound internet traffic and emails for potential data breaches.

- Ensure the vendor’s user accounts meet necessary security requirements (strong credentials, adequate privileges, etc.)

6. Ensure a Legal Backup

Although the contract doesn’t ensure complete data protection, it can serve as a legal backup. Sign an agreement with the outsourcing vendor, defining essential security requirements. For example, in this document, you can specify that it’s prohibited to transfer your company’s sensitive data to complex media, or that the data transmitted online should be encrypted, etc.

Final Thoughts

Outsourcing has gained widespread popularity, providing companies with a vast number of operational and financial benefits. Although there are some potential risks related to data security, they should not become an obstacle to experience outsourcing.

By building a robust in-house data security policy, selecting the vendor that follows high-security standards as well, and conducting regular privacy and security audits, you will be able to achieve a win-win situation, enjoying the advantages of outsourcing and keeping your sensitive data safe.

Blockchain

Perché Dobbiamo Utilizzare Un’Applicazione Antivirus Su Android?

Perché Dobbiamo Utilizzare Un’applicazione Antivirus Su Android? Rischi diversi, Vantaggi dell’utilizzo di applicazioni antivirus su Android

Una soluzione altrettanto fondamentale per garantire che il tuo dispositivo non venga infettato da questi programmi software malevoli (virus, trojan, adware, spyware) è il programma antivirus. Di conseguenza, il codice rileva e respinge anche l’app che può essere sviluppata in modo inefficiente dagli hacker. L’altra virtù è che può anche aiutare la tua macchina a essere sotto tiro e prevenire altri attacchi informatici da attacchi di phishing.

1. Rischi diversi

Android, essendo il sistema operativo mobile più utilizzato a livello globale, è diventato un obiettivo primario per i criminali informatici. Dal malware e ransomware agli attacchi di phishing e al furto di identità, le minacce sono diverse e in continua evoluzione. A differenza dei computer tradizionali, i dispositivi mobili spesso non dispongono delle solide misure di sicurezza inerenti ai sistemi operativi desktop, rendendoli suscettibili di sfruttamento.

a. Minaccia malware

Il malware, abbreviazione di software dannoso, comprende un ampio spettro di minacce progettate per infiltrarsi, interrompere o danneggiare un dispositivo o una rete. Nel regno di Android, i malware possono mascherarsi da applicazioni legittime, nascondersi negli app store o mascherarsi da download innocui dal web. Una volta installato, il malware può provocare danni rubando informazioni sensibili, spiando le attività degli utenti o addirittura rendendo il dispositivo inutilizzabile.

b. Insidie del phishing

Gli attacchi di phishing, un’altra minaccia diffusa, mirano a indurre gli utenti a divulgare informazioni personali come password, numeri di carta di credito o credenziali di accesso. Questi attacchi spesso utilizzano tattiche di ingegneria sociale, sfruttando siti Web, e-mail o messaggi falsi per ingannare le vittime ignare. Con la comodità di accedere alla posta elettronica e navigare sul Web sui nostri dispositivi Android, il rischio di cadere preda di truffe di phishing diventa sempre presente.

2. Vantaggi dell’utilizzo di applicazioni antivirus su Android

a. Il ruolo delle applicazioni antivirus

Le applicazione antivirus gratuita per Android si rivelano indispensabili guardiani della nostra sicurezza digitale di fronte a queste minacce incombenti. Queste soluzioni software sono progettate specificamente per rilevare, prevenire ed eliminare programmi dannosi, rafforzando così le difese dei nostri dispositivi Android.

b. Protezione in tempo reale

Le applicazioni antivirus utilizzano algoritmi sofisticati e analisi euristiche per identificare e neutralizzare proattivamente le minacce in tempo reale. Monitorando continuamente le attività del dispositivo e i flussi di dati in entrata, questi strumenti fungono da sentinelle vigili, intercettando il malware prima che possa infiltrarsi nel sistema.

c. Scansione completa

Una delle funzioni principali delle applicazioni antivirus è l’esecuzione di scansioni complete della memoria, delle applicazioni e dei file del dispositivo. Attraverso tecniche di scansione approfondita, questi strumenti ispezionano meticolosamente ogni angolo del dispositivo, eliminando ogni traccia di malware o attività sospette. Eseguendo scansioni regolari, gli utenti possono garantire che i loro dispositivi Android rimangano liberi da minacce nascoste.

d. protezione della rete

In un’era in cui la navigazione sul Web è diventata parte integrante della nostra vita quotidiana, le applicazioni antivirus estendono il loro ombrello protettivo per comprendere le attività online. Integrando funzionalità di protezione Web, questi strumenti possono rilevare e bloccare siti Web dannosi, tentativi di phishing e altre minacce online in tempo reale. Che si tratti di fare acquisti, operazioni bancarie o semplicemente navigare sul Web alla ricerca di informazioni, gli utenti possono navigare nel panorama digitale con sicurezza, sapendo che la loro applicazione antivirus è al loro fianco.

e. Misure antifurto

Oltre a combattere malware e minacce online, molte applicazioni antivirus offrono funzionalità aggiuntive come funzionalità antifurto e generatore di password sicuro. In caso di smarrimento o furto del dispositivo, questi strumenti consentono agli utenti di localizzare, bloccare o cancellare da remoto il proprio dispositivo Android, proteggendo i dati sensibili dalla caduta nelle mani sbagliate. Grazie alla possibilità di tracciare la posizione del dispositivo o attivare un allarme da remoto, gli utenti possono mitigare le potenziali conseguenze del furto o dello smarrimento del dispositivo.

f. Reputazione e affidabilità

Quando si valutano le applicazioni antivirus, è essenziale considerare la reputazione e il track record dello sviluppatore del software. Scegli marchi affermati con una comprovata storia nella fornitura di soluzioni di sicurezza affidabili e aggiornamenti tempestivi. Leggere recensioni e testimonianze di altri utenti può fornire preziose informazioni sull’efficacia e sulle prestazioni dell’applicazione antivirus.

g. Impatto sulle prestazioni

Sebbene le applicazioni antivirus svolgano un ruolo cruciale nella protezione del tuo dispositivo Android, non dovrebbero andare a scapito delle prestazioni o della durata della batteria. Scegli soluzioni leggere e ottimizzate che riducono al minimo il consumo di risorse e funzionano perfettamente in background. Evita applicazioni eccessive che consumano le risorse di sistema o causano rallentamenti, poiché possono compromettere l’esperienza dell’utente.

Conclusione

Le applicazioni antivirus fungono da guardiani indispensabili, proteggendo la nostra oasi digitale da malware, attacchi di phishing e altre attività nefaste. Protezione Web e misure antifurto: questi strumenti consentono agli utenti di navigare nel panorama digitale con sicurezza e tranquillità. Mentre abbracciamo le infinite possibilità offerte dai nostri dispositivi Android, non dimentichiamoci di rafforzare le loro difese con l’armatura della protezione antivirus.

Instagram3 years ago

Instagram3 years agoBuy IG likes and buy organic Instagram followers: where to buy them and how?

Instagram3 years ago

Instagram3 years ago100% Genuine Instagram Followers & Likes with Guaranteed Tool

Business5 years ago

Business5 years ago7 Must Have Digital Marketing Tools For Your Small Businesses

Instagram4 years ago

Instagram4 years agoInstagram Followers And Likes – Online Social Media Platform