Computer

5 Features Of A Proactive IT Strategy

Here are some of the features that’ll help you have a clear understanding of what a proactive IT strategy is:

Some organizations take a reactive and break-fix approach to their organization’s IT support system. Essentially, they wait until a machine breaks down, and then they start making an effort to fix it. This approach usually leads to unwarranted interruptions in the organization’s workflow.

To avoid such, it’s best to have proactive IT strategies. Experts continuously monitor and assess whether the systems are in the right conditions, check for potential trouble beforehand, and fix them before they become a significant problem.

For this reason, you’d like to be proactive in your business and enjoy the benefits that come with it. Here are some of the features that’ll help you have a clear understanding of what a proactive IT strategy is:

Table of Contents

1. Learns From The Past

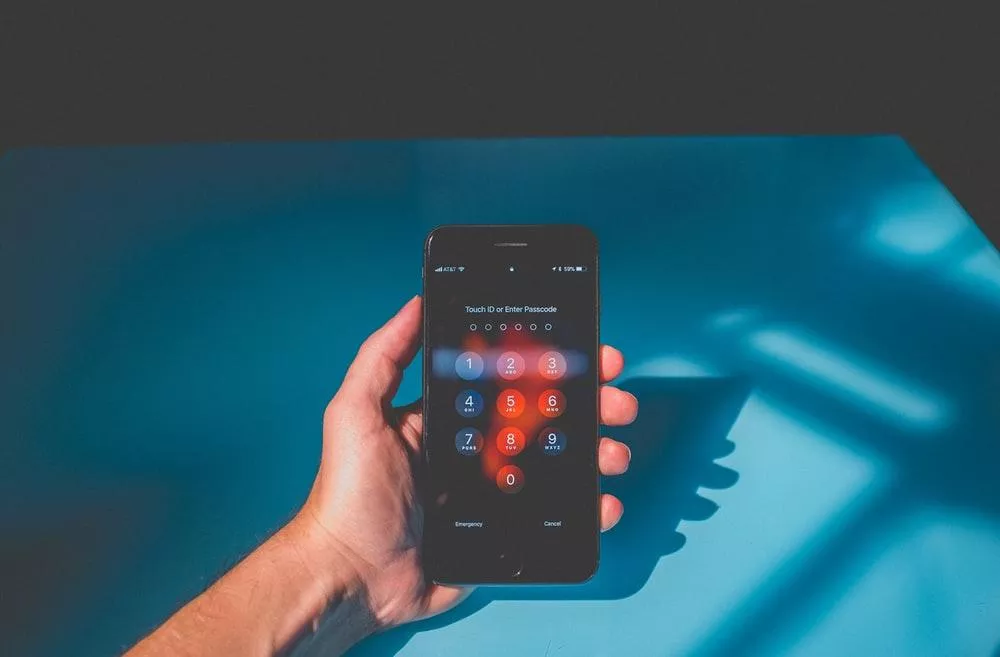

To avoid making mistakes, it’s good to understand the errors that have happened in the past and come up with measures to prevent repeating the same mistakes. For instance, if your business database was hacked, it’s critical to investigate and try to pinpoint the security loophole that made the breach possible.

Perhaps it was due to the lack of a firewall, or the passwords were easy enough for Tom, Dick, and Harry to guess. Moving on, you’d want to have a firewall in place, create stronger passwords that are hard to crack, and also enforce other measures to make your data more secure.

2. 24/7 Vigilance

You understand that cybercriminals are working day and night to access sensitive business data and jeopardize your business. It might be a costly miscalculation on your part if you leave the security bit of your system to a nine-to-five employee. A lot of damage can happen during the lengthy period they’re not at work. And by the time they report to work, the cybercriminals may have accomplished their mission of stealing data or corrupting your system.

What you need is round-the-clock surveillance of your IT system. It may not be possible with an in-house IT department, and that’s why it’s advisable to hire a managed IT solutions company. Such firms have a large team of experts that can instantly respond to any data breach or technical hitch in your system. This way, you can prevent hackers from going too far with their malicious attacks and significantly reduce your server downtime.

3. Keeps Pace With the latest trends

Currently, almost every company is undergoing digital transformation due to the dozens of benefits set to be reaped. Some of the latest IT trends you need to consider include cloud computing, artificial intelligence, edge computing, machine learning, cybersecurity, virtual reality, the internet of things, and robotic process automation.

Being up-to-date with current technological trends gives your organization a competitive advantage. Consumers worldwide prefer doing business with companies that embrace the latest technologies. The chances are high that your competitors are also using modern technology to run their businesses. You wouldn’t want to lag with outdated technology, as you’ll never manage to amass a large customer base like them.

4. Remote Accessibility

In today’s world, it might be inconvenient to restrict operations to a stationery office or location. Thus, you wouldn’t want to have servers with no internet connection. Your IT staff and other employees must be able to access the company database from somewhere other than the office. This enables them to work while traveling or from home.

It also enables you to employ managed service providers. They can control your IT system from their offices without having to report in person at your business premises. This way, they can quickly update the system or detect a problem and fix it regardless of where they are. It also helps a lot during those times your workplace is inaccessible, perhaps due to government-enforced lockdowns or natural disasters, such as floods.

5. Tight Security

A proactive IT strategy ensures that the organization’s security systems are tight. This will reduce the risk of data breaches which can cost your company millions of dollars and interrupt your company’s workflow. Millions of businesses worldwide fall prey to cybercriminals every year. Thus, security is of utmost importance to every business that wholly or partially operates online. Here are a few tips to improving the safety of your IT system:

- Assigning minimum privileges to administrators

- Identifying vulnerabilities, such as the Bring Your Device (BYOD) approach, and planning for various related threats

- Using several layers of independent defenses, such as solid passwords plus two-factor authentication

- Regularly backing up all vital business data

- Continuously conducting risk assessments and testing the effectiveness of the security systems implemented

Conclusion

Some of the critical features of such a system include digital technology, tight security, remote accessibility, and 24/7 vigilance. A proactive IT strategy enables you to see threats from afar and develop solutions to combat them before the molehill turns into a mountain. To make this a reality in your business, consider outsourcing managed IT solutions from reputable firms.

Blockchain

Perché Dobbiamo Utilizzare Un’Applicazione Antivirus Su Android?

Perché Dobbiamo Utilizzare Un’applicazione Antivirus Su Android? Rischi diversi, Vantaggi dell’utilizzo di applicazioni antivirus su Android

Una soluzione altrettanto fondamentale per garantire che il tuo dispositivo non venga infettato da questi programmi software malevoli (virus, trojan, adware, spyware) è il programma antivirus. Di conseguenza, il codice rileva e respinge anche l’app che può essere sviluppata in modo inefficiente dagli hacker. L’altra virtù è che può anche aiutare la tua macchina a essere sotto tiro e prevenire altri attacchi informatici da attacchi di phishing.

1. Rischi diversi

Android, essendo il sistema operativo mobile più utilizzato a livello globale, è diventato un obiettivo primario per i criminali informatici. Dal malware e ransomware agli attacchi di phishing e al furto di identità, le minacce sono diverse e in continua evoluzione. A differenza dei computer tradizionali, i dispositivi mobili spesso non dispongono delle solide misure di sicurezza inerenti ai sistemi operativi desktop, rendendoli suscettibili di sfruttamento.

a. Minaccia malware

Il malware, abbreviazione di software dannoso, comprende un ampio spettro di minacce progettate per infiltrarsi, interrompere o danneggiare un dispositivo o una rete. Nel regno di Android, i malware possono mascherarsi da applicazioni legittime, nascondersi negli app store o mascherarsi da download innocui dal web. Una volta installato, il malware può provocare danni rubando informazioni sensibili, spiando le attività degli utenti o addirittura rendendo il dispositivo inutilizzabile.

b. Insidie del phishing

Gli attacchi di phishing, un’altra minaccia diffusa, mirano a indurre gli utenti a divulgare informazioni personali come password, numeri di carta di credito o credenziali di accesso. Questi attacchi spesso utilizzano tattiche di ingegneria sociale, sfruttando siti Web, e-mail o messaggi falsi per ingannare le vittime ignare. Con la comodità di accedere alla posta elettronica e navigare sul Web sui nostri dispositivi Android, il rischio di cadere preda di truffe di phishing diventa sempre presente.

2. Vantaggi dell’utilizzo di applicazioni antivirus su Android

a. Il ruolo delle applicazioni antivirus

Le applicazione antivirus gratuita per Android si rivelano indispensabili guardiani della nostra sicurezza digitale di fronte a queste minacce incombenti. Queste soluzioni software sono progettate specificamente per rilevare, prevenire ed eliminare programmi dannosi, rafforzando così le difese dei nostri dispositivi Android.

b. Protezione in tempo reale

Le applicazioni antivirus utilizzano algoritmi sofisticati e analisi euristiche per identificare e neutralizzare proattivamente le minacce in tempo reale. Monitorando continuamente le attività del dispositivo e i flussi di dati in entrata, questi strumenti fungono da sentinelle vigili, intercettando il malware prima che possa infiltrarsi nel sistema.

c. Scansione completa

Una delle funzioni principali delle applicazioni antivirus è l’esecuzione di scansioni complete della memoria, delle applicazioni e dei file del dispositivo. Attraverso tecniche di scansione approfondita, questi strumenti ispezionano meticolosamente ogni angolo del dispositivo, eliminando ogni traccia di malware o attività sospette. Eseguendo scansioni regolari, gli utenti possono garantire che i loro dispositivi Android rimangano liberi da minacce nascoste.

d. protezione della rete

In un’era in cui la navigazione sul Web è diventata parte integrante della nostra vita quotidiana, le applicazioni antivirus estendono il loro ombrello protettivo per comprendere le attività online. Integrando funzionalità di protezione Web, questi strumenti possono rilevare e bloccare siti Web dannosi, tentativi di phishing e altre minacce online in tempo reale. Che si tratti di fare acquisti, operazioni bancarie o semplicemente navigare sul Web alla ricerca di informazioni, gli utenti possono navigare nel panorama digitale con sicurezza, sapendo che la loro applicazione antivirus è al loro fianco.

e. Misure antifurto

Oltre a combattere malware e minacce online, molte applicazioni antivirus offrono funzionalità aggiuntive come funzionalità antifurto e generatore di password sicuro. In caso di smarrimento o furto del dispositivo, questi strumenti consentono agli utenti di localizzare, bloccare o cancellare da remoto il proprio dispositivo Android, proteggendo i dati sensibili dalla caduta nelle mani sbagliate. Grazie alla possibilità di tracciare la posizione del dispositivo o attivare un allarme da remoto, gli utenti possono mitigare le potenziali conseguenze del furto o dello smarrimento del dispositivo.

f. Reputazione e affidabilità

Quando si valutano le applicazioni antivirus, è essenziale considerare la reputazione e il track record dello sviluppatore del software. Scegli marchi affermati con una comprovata storia nella fornitura di soluzioni di sicurezza affidabili e aggiornamenti tempestivi. Leggere recensioni e testimonianze di altri utenti può fornire preziose informazioni sull’efficacia e sulle prestazioni dell’applicazione antivirus.

g. Impatto sulle prestazioni

Sebbene le applicazioni antivirus svolgano un ruolo cruciale nella protezione del tuo dispositivo Android, non dovrebbero andare a scapito delle prestazioni o della durata della batteria. Scegli soluzioni leggere e ottimizzate che riducono al minimo il consumo di risorse e funzionano perfettamente in background. Evita applicazioni eccessive che consumano le risorse di sistema o causano rallentamenti, poiché possono compromettere l’esperienza dell’utente.

Conclusione

Le applicazioni antivirus fungono da guardiani indispensabili, proteggendo la nostra oasi digitale da malware, attacchi di phishing e altre attività nefaste. Protezione Web e misure antifurto: questi strumenti consentono agli utenti di navigare nel panorama digitale con sicurezza e tranquillità. Mentre abbracciamo le infinite possibilità offerte dai nostri dispositivi Android, non dimentichiamoci di rafforzare le loro difese con l’armatura della protezione antivirus.

Instagram3 years ago

Instagram3 years agoBuy IG likes and buy organic Instagram followers: where to buy them and how?

Instagram3 years ago

Instagram3 years ago100% Genuine Instagram Followers & Likes with Guaranteed Tool

Business5 years ago

Business5 years ago7 Must Have Digital Marketing Tools For Your Small Businesses

Instagram4 years ago

Instagram4 years agoInstagram Followers And Likes – Online Social Media Platform